في فبراير 2024، شهدت هونغ كونغ إحدى أخطر عمليات الاحتيال الرقمي في التاريخ الحديث. موظف في قسم المالية بإحدى الشركات…

تشهد المنطقة العربية وخاصة منطقة الخليج تسارعاً غير مسبوق في تبني التكنولوجيا المالية، ما يجعلها حجر الزاوية في أجندات التحول…

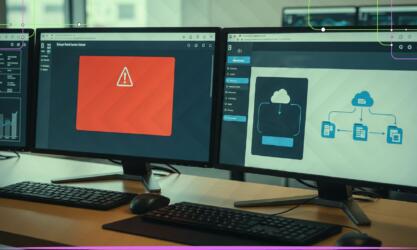

أصبح العمل عن بعد جزءاً أساسياً من الحياة المهنية لملايين البشر، سواء كان بشكل كامل من المنزل أو على شكل…

عندما نسمع عن جريمة إلكترونية، غالباً ما نتخيل جهاز كمبيوتر يهاجم آخر، أو فيروساً يتسلل إلى شبكة ما. يبدو الأمر…

تعد أجهزتنا الرقمية الشخصية أساسية في كل ما نقوم به تقريباً، إلا أن هذه السهولة تأتي بثمن باهظ: فهي تعرضنا…

في العصر الرقمي الحالي، لم يعد حضورنا الافتراضي مجرد نشاط جانبي، بل أصبح امتداداً لهويتنا الحقيقية. كل نقرة على الإنترنت،…

المحتوى محمي