هناك أمر غريب يتكرر مع الكثيرين، وربما تكرر معك أيضاً، تُجري مكالمة مع صديق باستخدام تطبيق فيسبوك مسنجر، وبعدها تدخل…

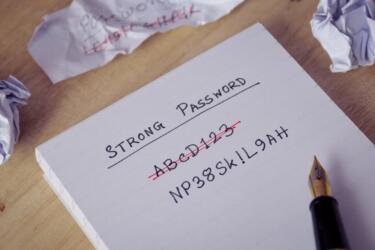

أصبحت كلمات المرور جزءاً كبيراً من حياتنا في العصر الرقمي، حيث أصبح يتم تأمين كل المعلومات الخاصة بنا تقريباً عبرها،…

لعقود من الزمن، اعتمدت صناعة الإعلان الرقمي التي تبلغ قيمتها أكثر من 600 مليار دولار على أساليب متنوعة لتتبع المستخدمين…

تُعدّ صناعة الألعاب مساهماً هائلاً في الاقتصاد العالمي بشكلٍ أكبر من معظم قطاعات الترفيه الأخرى مجتمعة، حيث من المتوقع أن…

هل ترغب في تصفح الإنترنت بهوية مجهولة للحفاظ على خصوصيتك؟ قد تفكر في استخدام التصفح الخفي، لكن ذلك لن يضمن…

على مدار أكثر من عشر سنوات، ميّزت شركة آبل نفسها عن باقي شركات التكنولوجيا الكبرى على أنها شركة تهتم حقاً…

المحتوى محمي