عندما نسمع عن جريمة إلكترونية، غالباً ما نتخيل جهاز كمبيوتر يهاجم آخر، أو فيروساً يتسلل إلى شبكة ما. يبدو الأمر…

البيانات هي المورد الأكثر قيمة واستهدافاً في الفضاء الرقمي. اختراق واحد قد يكلف ملايين الدولارات، ليس فقط بسبب الفدية أو…

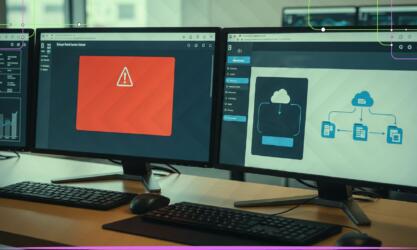

تعد أجهزتنا الرقمية الشخصية أساسية في كل ما نقوم به تقريباً، إلا أن هذه السهولة تأتي بثمن باهظ: فهي تعرضنا…

إن حماية بيانات وشبكات الشركات ليست مسؤولية قسم تقنية المعلومات فقط، بل هي جزء أساسي من عمل كل موظف. من…

أصدرت شركة كاسبرسكي المتخصصة في الأمن السيبراني تقريراً جديداً يحذر من تهديد متصاعد في عالم الإنترنت، يتمثل في اختطاف جلسات…

في العصر الرقمي الحالي، لم يعد حضورنا الافتراضي مجرد نشاط جانبي، بل أصبح امتداداً لهويتنا الحقيقية. كل نقرة على الإنترنت،…

المحتوى محمي