تعد أجهزتنا الرقمية الشخصية أساسية في كل ما نقوم به تقريباً، إلا أن هذه السهولة تأتي بثمن باهظ: فهي تعرضنا لعالم متطور باستمرار من التهديدات السيبرانية، ويدل على ذلك الحجم الهائل للبرامج الضارة الجديدة التي تكتشف يومياً والتي وصلت إلى أكثر من 1.56 مليار عينة بدءاً من مارس 2025، ويظل نظام ويندوز هو الأكثر استهدافاً، بينما تستمر التهديدات على نظامي أندرويد وماك في النمو وفقاً لمعهد إي في تيست الألماني لأمن تكنولوجيا المعلومات.

فبينما تظل الشركات الكبرى أهدافاً، فإن الأجهزة الشخصية أصبحت نقطة دخول رئيسية للهجمات، إذ تبدأ أكثر من 90% من الهجمات الإلكترونية الناجحة من أجهزة طرفية مثل الهواتف أو أجهزة الكمبيوتر المحمولة. وقد أدى تزايد العمل عن بعد وسياسات "إحضار جهازك الخاص" التي تبنتها أكثر من 80% من المؤسسات إلى طمس الخطوط الفاصلة بين الأمن الشخصي والمهني، ما يجعل الأجهزة الفردية قناة مباشرة للمتسللين الذين يسعون إلى التسلل إلى شبكة الشركة.

5 مؤشرات تخبرك باحتمال تعرض جهازك الشخصي للاختراق

بالنسبة لك، إذا كنت غير ملم بالمجال التقني كثيراً، قد لا يكون فهم تعقيدات الهجوم السيبراني المتطور أمراً ممكناً. ومع ذلك، يمكنك تعلم كيفية تمييز المؤشرات الواضحة للاختراق واتخاذ إجراءات حاسمة لحماية جهازك الشخصي وتأمين حياتك الرقمية، وتشمل أبرز المؤشرات ما يلي:

1. مشكلات الأداء غير العادية: الضغط الخفي على جهازك

البطء والتجميد أو الأعمال المتكررة المفاجئة تعد مؤشرات تحذير رئيسية على اختراق الجهاز، وليست دائماً مؤشراً على قدم الجهاز، بل غالباً ما تكون مظهراً مباشراً لمعركة صامتة تحدث في الخلفية، والسبب الرئيسي لهذه المشكلات في الأداء هو استهلاك الموارد من قبل البرمجيات الخبيثة، التي غالباً ما تعمل دون أن تلاحظ مستهلكة موارد كبيرة من وحدة المعالجة المركزية والذاكرة والقرص الصلب، ما يقلل موارد جهازك اللازمة لأداء مهامك ويؤدي إلى تباطؤ ملحوظ في الأداء.

بالإضافة إلى ذلك، من المؤشرات الأكثر دقة ارتفاع درجة حرارة جهازك حتى عند عدم استخدامه بنشاط، وغالباً ما يكون السبب هو وجود نوع من البرمجيات الخبيثة يعرف باسم "التنقيب عن العملات المشفرة" الذي يستخدم قوة معالجة جهازك لإجراء حسابات رياضية معقدة ضرورية لتعدين العملات المشفرة لصالح المخترق، ما يرهق الجهاز فعلياً ويسبب ارتفاعاً في درجة حرارته.

اقرأ أيضاً: أبرز أدوات الأمن السيبراني التي يجب أن يستخدمها كل موظف

2. استنزاف سريع للبطارية والبيانات: ثمن العمر الخفي

يعد عمر بطارية جهازك مؤشراً رئيسياً على صحته، فإذا كانت البطارية تستنزف بسرعة أكبر من المعتاد دون أي تغيير في عادات استخدامك، فهذا مؤشر تحذيري بالغ الأهمية، وبالمثل فإن الزيادة غير المبررة في استهلاك البيانات تعد مؤشراً على وجود مشكلة خفية.

إذ تستهلك البرامج الضارة موارد المعالج ونطاق تردد الشبكة بسبب عملها باستمرار في الخلفية، وتتواصل مع خوادم بعيدة أو تنقل البيانات، ما يجبر جهازك على العمل بجهد أكبر، وتؤدي هذه الزيادة في عبء العمل مباشرة إلى زيادة استهلاك الطاقة والبيانات.

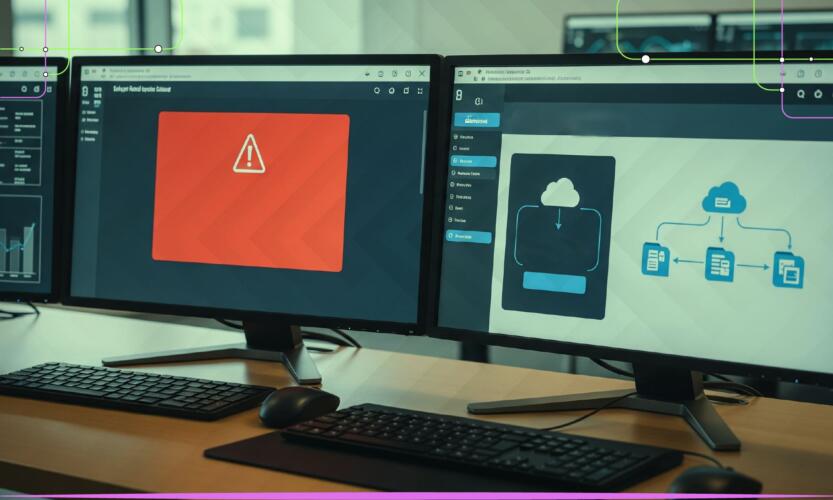

3. سلوك غريب ونوافذ منبثقة غير مألوفة: الفوضى الرقمية للاختراق

يعد الجهاز الذي يبدو وكأنه يمتلك عقلاً خاصاً به مؤشراً قوياً على وجود اختراق، وقد يشمل ذلك فتح التطبيقات عشوائياً أو تغيير إعدادات المتصفح تلقائياً أو ظهور وابل مستمر من النوافذ المنبثقة. غالباً ما يسبب هذا السلوك الغريب نوعاً من البرامج الضارة يسمى "برامج الإعلانات" المصممة لتحقيق إيرادات عن طريق عرض الإعلانات على شاشتك.

بالإضافة إلى ما يعرف باسم "برامج التخويف" أو "تنبيهات الفيروسات المزيفة" التي تستخدم نوافذ منبثقة تظهر على كامل الشاشة ويصعب إغلاقها لبث لغة ملحة وتهديدية وشعارات شركات مزيفة، ولخلق حالة من الذعر وخداعك لتثبيت المزيد من البرامج الضارة أو تقديم معلومات مالية.

4. مشكلات الحسابات والتواصل: هجوم على هويتك الرقمية

ترتبط أبرز مؤشرات اختراق الأجهزة بالحسابات الإلكترونية، إذ تجد نفسك فجأة غير قادر على الوصول إلى حسابك أو تلاحظ رسائل غريبة مرسلة من بريدك الإلكتروني أو منصات التواصل الاجتماعي أو تتلقى طلبات غير اعتيادية لإعادة تعيين كلمة المرور. ويكمن مفتاح فهم هذا المؤشر في إدراك كيف يمكن لجهاز مخترق واحد أن يصبح منصة انطلاق لهجمات أوسع نطاقاً.

فإذا تمكن المخترق من الوصول إلى جهازك، غالباً ما سيحصل على تفاصيل تسجيل الدخول للحسابات المحفوظة عليه، ويمكنه بعد ذلك استخدامها للوصول إلى بريدك الإلكتروني والبدء بسلسلة من عمليات إعادة تعيين كلمة المرور على حساباتك الأخرى كلها، وتغيير إعدادات الأمان المهمة مثل رقم هاتفك أو عنوان بريدك الإلكتروني للاسترداد دون علمك.

5. ظهور تطبيقات وأشرطة أدوات غير مألوفة: الزائر غير المدعو

إن رؤية تطبيق لا تتذكر تثبيته أو شريط أدوات جديد في متصفحك أو صفحة رئيسية مختلفة مؤشر واضح على وجود خطأ ما، إذ تعد من المؤشرات غير المرئية لحدوث عملية اختراق ونجاح تثبيت برنامج ضار دون موافقتك، والذي يمكن المخترق من إجراء تغييرات غير مصرح بها على إعدادات نظامك. ويحدث هذا غالباً بعد النقر على رابط غير موثوق أو تحميل ملف من مصدر غير رسمي أو الوقوع ضحية تنزيل عشوائي.

اقرأ أيضاً: كيف تحمي خصوصيتك وتدير بياناتك في العصر الرقمي؟

كيف يمكنك التأكد من أن جهازك قد تعرض للاختراق؟

إذا لاحظت مؤشراً واحداً أو أكثر، فمن المهم التصرف بشكل منهجي. ستساعدك هذه الخطوات على تأكيد شكوكك وستوفر لك دليلاً ملموساً على وجود اختراق:

أولاً: تحقق من فواتيرك واستخدامك البيانات

الخطوة الأولى هي التحقق من وجود أدلة قاطعة وقابلة للقياس من خلال زيارة موقع شركة الاتصالات أو تطبيقها ومراجعة استخدامك الحالي للبيانات. ابحث عن أي ارتفاعات ملحوظة وغير مبررة خاصة في الأيام التي لا تستخدم فيها جهازك بنشاط، افعل الشيء نفسه مع فاتورة هاتفك وابحث عن رسوم الخدمة المميزة أو المكالمات التي لم تجرها.

ثانياً: راجع نشاط حسابك على الإنترنت

هذه الخطوة بالغة الأهمية لأنها تساعد على تحديد المشكلة. من جهاز آخر موثوق به، مثل جهاز كمبيوتر صديق أو جهاز آخر على شبكة مختلفة، سجل الدخول إلى حساباتك الأكثر أهمية، بما في ذلك بريدك الإلكتروني والخدمات المصرفية وتحقق من قسمي "الأنشطة الأخيرة" أو "سجل تسجيل الدخول" بحثاً عن أي مواقع غير مألوفة سجل الدخول منها إلى جهازك.

اقرأ أيضاً: لماذا تفشل 40% من الشركات بعد تعرضها لكوارث رقمية؟ وكيف تضمن بقاء شركتك مستعدة للأسوأ؟

ثالثاً: أجرِ فحصاً شاملاً للبرامج الضارة

يعد الفحص عملية تشخيصية حاسمة وتحتوي العديد من الأجهزة على أدوات مدمجة مثل جوجل بلاي بروتكت على أجهزة أندرويد أو ويندوز سيكورتي على أجهزة كمبيوتر ويندوز، إذ يمكن لهذه الأدوات إجراء عمليات فحص سريعة أو كاملة لتحديد التهديدات أو استخدم برنامج مكافحة فيروسات موثوق به لإجراء تحليل أعمق، لأن بعض البرامج الضارة مصممة للتهرب من أدوات الفحص المدمجة.

رابعاً: تحقق من التطبيقات والعمليات غير المألوفة

يمكن للمراجعة اليدوية أن تكشف عن التطبيقات الضارة التي تتخفى في صورة تطبيقات شرعية. راجع قائمة التطبيقات المثبتة لديك وألغِ تثبيت أي تطبيق لا تعرفه أو تتذكر تنزيله، بالنسبة لمستخدمي الكمبيوتر يمكنك التحقق من العمليات الجارية في "إدارة المهام" (على ويندوز) أو "مراقبة النشاط" (على ماك).

خامساً: استخدم رموز الاتصال للتحقق من إعادة توجيه المكالمات

هذه خطوة تأكيد دقيقة للغاية، وغالباً ما يتجاهلها مستخدمو الهواتف المحمولة، إذ يمكن للمخترق إعداد إعادة توجيه المكالمات لاعتراض مكالماتك الواردة ورسائلك النصية، بما في ذلك رموز المصادقة الثنائية المرسلة عبر الرسائل النصية القصيرة.

يمكنك استخدام رموز الاتصال العالمية للتحقق من ذلك. اطلب *#21# للتحقق من إعادة التوجيه غير المشروط، حيث يعاد توجيه مكالماتك ورسائلك كلها واستخدم *#67# للتحقق من إعادة التوجيه المشروط الذي يعيد توجيه المكالمات عندما يكون خطك مشغولاً أو لا ترد.

اقرأ أيضاً: حماية بيانات الشركات من الوصول غير المصرح به: 6 ضوابط أمنية ضرورية

ماذا تفعل إذا اختُرق جهازك؟ خطة استرداد من 5 خطوات

إذ تأكدت شكوكك، فاتخذ إجراءات سريعة وحاسمة لتقليل الضرر، واتبع الخطوات الخمس التالية مرتبة بحسب أولوياتها لوقف الاختراق وحماية بياناتك واستعادة جهازك وحياتك الرقمية:

- اعزل الجهاز فوراً: افصله عن شبكات الواي فاي وبيانات الهاتف لقطع اتصال المخترق ومنع تسريب المزيد من البيانات وإيقاف انتشار البرامج الضارة إلى الأجهزة الأخرى على شبكتك.

- غير كلمات المرور: باستخدام جهاز آخر آمن غير كلمات مرور حساباتك المهمة كلها، بدءاً من البريد الإلكتروني وتفعيل ميزة المصادقة الثنائية متى ما توفرت.

- أزل البرامج الضارة: في وضع عدم الاتصال احذف أي تطبيقات مشبوهة وأجرِ فحصاً شاملاً باستخدام برنامج مكافحة فيروسات موثوق. إذا استمرت المشكلة، فأعد تشغيل جهازك في "الوضع الآمن" الذي يعطل تطبيقات الجهات الخارجية، وحاول إزالة البرامج الضارة مرة أخرى.

- أبلغ الآخرين: الاختراق ليس مجرد مشكلة شخصية، بل هو تهديد محتمل لشبكة أصدقائك وعائلتك وزملائك بأكملها لذا احذر جهات اتصالك من أي رسائل مريبة قد تصل إليهم منك، وأبلغ البنك والمؤسسات المالية لحماية حساباتك من الاحتيال.

- أعد ضبط المصنع (كحل أخير): إذا فشلت الحلول الأخرى، أعد ضبط المصنع لمسح بيانات الجهاز بالكامل، ولكن تأكد من عمل نسخة احتياطية لبياناتك المهمة أولاً. ومع ذلك، من الضروري عدم استعادة البيانات من نسخة احتياطية قد تحتوي على البرامج الضارة.

اقرأ أيضاً: كيف يستخدم قراصنة الإنترنت الهندسة الاجتماعية لخداع الموظفين؟

اليقظة خير وسيلة للدفاع وليس الارتياب

من السهل أن تشعر بالخوف في مواجهة التهديدات الإلكترونية التي تواجه أجهزتك الشخصية، ولكن لا تفترض أن كل تعطل غير عادي للتطبيق أو نفاد سريع للبطارية هو علامة على وجود اختراق، إذ إن بعض المشكلات تعود ببساطة إلى تقادم الأجهزة أو خلل في البرامج أو كثرة التطبيقات التي تعمل في الخلفية.

ولكن بفهمك مؤشرات الاختراق والخطوات اللازمة للتصرف ستكون مستعداً لحماية حياتك الرقمية بثقة، لذا خصص لحظة لإجراء فحص أمني سريع لأجهزتك ومراجعة إعدادات حساباتك، إذ إن بضع دقائق من الحماية الاستباقية قد توفر عليك ساعات لا تحصى من التعافي من الخسائر المالية والمعنوية على المدى الطويل.