يخشى الكثير من الناس من أن الحواسيب الكمومية ستكون قادرة على فك شيفرات (رموز) معينة يتم استخدامها لإرسال الرسائل الآمنة. تقوم هذه الشيفرات المعنية بتشفير البيانات باستخدام توابع رياضية تعد بمنزلة "بوابات سرية" تعمل في اتجاه واحد فقط دون الاتجاه الآخر، مما يجعل تشفير البيانات سهلاً، في حين يجعل فك تشفيرها أمراً صعباً للغاية دون الاستعانة بمفتاح خاص.

ولم تكن أنظمة التشفير هذه عصية على الكسر بشكل مطلق، وإنما يعتمد أمنها على المدة الزمنية الهائلة التي يستغرقها الحاسوب الكلاسيكي للقيام بهذه المهمة. وقد تم تصميم أساليب التشفير الحديثة بشكل خاص بحيث يستغرق فك تشفيرها وقتاً طويلاً، فهي غير قابلة للكسر من الناحية العملية.

ولكن الحواسيب الكمومية بدأت بتغيير هذا المنحى في التفكير، فهذه الآلات تفوق قدرات الحواسيب الكلاسيكية بأشواط كبيرة، وينبغي لها أن تتمكن من فك هذه الشيفرات بسهولة.

وهذا الأمر يثير تساؤلاً مهماً: متى ستبلغ قدرات الحواسيب الكمومية مستويات كافية للقيام بذلك؟ فبعد ذلك التاريخ، ستصبح أي معلومات محمية بواسطة هذا النوع من التشفير غير آمنة.

لذلك حاول علماء الحاسوب حساب الموارد التي قد يحتاجها حاسوب كمومي بمثل هذه القدرات، ثم تحديد المدة التي سيستغرقها منا تصنيع مثل هذه الآلة. ودائماً ما كانت الإجابة هو أن الأمر يستغرق عقوداً من الزمن.

واليوم، يحتاج هذا التفكير إلى المراجعة بفضل عمل كل من كرايج جيدني في جوجل بسانتا باربرا، ومارتن إكيرا في المعهد الملكي للتكنولوجيا في ستوكهولم بالسويد. فهذان الشابان وجدا طريقة أكثر فاعلية للحواسيب الكمومية لإنجاز العمليات الحسابية اللازمة لكسر التشفير، وذلك بتقليص الموارد التي تحتاج إليها بمراتب هائلة.

وبالتالي، فإن هذه الآلات أقرب بكثير إلى الواقع مما كان متوقعاً. وستحمل هذه النتيجة أنباء محرجة لكل من الحكومات، والمؤسسات العسكرية والأمنية، والبنوك، وأي جهة أخرى أو شخص آخر يحتاج إلى ضمان أمن بياناته لمدة 25 عاماً أو أكثر.

ولنتطرق أولاً إلى بعض المعلومات الأساسية. ففي العام 1994، اكتشف عالم الرياضيات الأميركي بيتر شور خوارزميةً كمومية تفوقت على نظيرتها الكلاسيكية. تقوم خوارزمية شور هذه بتحليل الأعداد الكبيرة إلى عواملها الأولية، وهي تمثل العنصر الحاسم في عملية تفكيك رموز التشفير التي تعتمد على البوابات السرية.

وتعتمد توابع البوابات السرية على عملية الضرب، التي يسهل تنفيذها في اتجاه واحد، في حين من الصعب تنفيذها في الاتجاه المعاكس. وعلى سبيل المثال، من السهل جداً ضربُ عددين معاً: فحاصل ضرب العدد 593 بالعدد 829 هو العدد 491,597. ولكن من الصعب أن نبدأ بالعدد 491,597 والعمل على تحديد العددين الأوليين الذين يتعين ضربهما ببعض للحصول عليه.

ويصبح الأمر أكثر صعوبة كلما كبرت الأعداد. في الواقع، يرى علماء الحاسوب أن من المستحيل عملياً بالنسبة للحواسيب الكلاسيكية أن تحلل الأعداد التي يمكن تمثيلها باستخدام أكثر من 2048 بت إلى عواملها الأولية، وهو المعيار الأساسي للنموذج الأكثر شيوعاً من خوارزمية التشفير آر إس إيه (RSA).

وقد أظهر شور أن بإمكان الحاسوب الكمومي الذي يتمتع بما يكفي من القدرة أن يفعل ذلك بسهولة، وهي نتيجة ستُحدث صدمة عارمة في قطاع أمن المعلومات.

ومنذ ذلك الحين، تزداد الحواسيب الكمومية قوةً. ففي العام 2012، استخدم الفيزيائيون حاسوباً كمومياً يستخدم ترميزاً للبيانات بطول 4 كيوبت لتحليل العدد 143 إلى عوامله الأولية. ثم استخدموا في العام 2014 جهازاً مشابهاً لتحليل العدد 56,153 إلى عوامله الأولية.

ومن السهل التخيل أنه عند هذا المعدل من التقدم، ينبغي بالحواسيب الكمومية أن تتمكن قريباً من التفوق على أفضل الحواسيب الكلاسيكية.

لكن هذا غير صحيح، فقد تبين أن التحليل الكمومي إلى العوامل الأولية أصعب بكثير في الممارسة العملية مما قد يكون متوقعاً؛ ويكمن السبب في أن الضجيج يمثل مشكلة كبيرة بالنسبة للحواسيب الكمومية الضخمة. وأفضل طريقة للتعامل مع الضجيج حالياً هي استخدام رموز لتصحيح الأخطاء، وهي نفسها تتطلب عدداً كبيراً من الكيوبتات الإضافية.

إن مراعاة هذا الأمر تزيد بشكل كبير من الموارد اللازمة لتحليل أعداد بطول 2048 بت إلى عواملها الأولية. وقد قدّر الباحثون في عام 2015 أن الحاسوب الكمومي سيحتاج إلى مليار كيوبت للقيام بهذا العمل بشكل موثوق. هذا الكم أكبر بكثير من الكيبوتات السبعين التي يتم استخدامها اليوم في الحواسيب الكمومية الحديثة.

وعلى هذا الأساس، ربما يكون الخبراء الأمنيين قادرين على تبرير فكرة أن الأمر قد يستغرق عقوداً من الزمن قبل أن يتم فك تشفير الرسائل المشفرة باستخدام خوارزمية آر إس إيه بطول مفتاح يبلغ 2048 بت باستخدام حاسوب كمومي.

وقد أظهر الآن كل من جيدني وإكيرا كيف يمكن للحاسوب الكمومي أن يجري العمليات الحسابية باستخدام 20 مليون كيوبت فقط. إنهما يظهران في الواقع أن مثل هذا الجهاز لن يستغرق سوى 8 ساعات لإنجاز العمليات الحسابية، حيث يقولان: "نتيجة لذلك، فإن أسوأ الحالات تقديراً لعدد الكيوبتات اللازمة لتحليل أعداد آر إس إيه الصحيحة بطول 2048 بت، قد انخفض من مرتبة مئات المرات تقريباً".

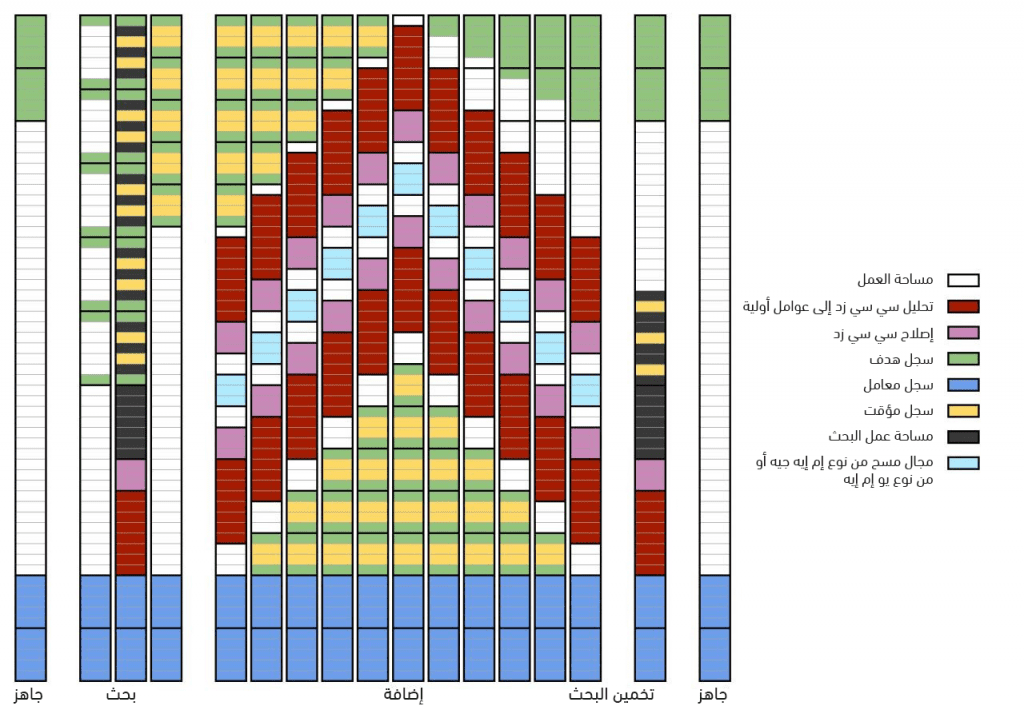

ويركز أسلوبهما على طريقة أكثر فاعلية لتنفيذ عملية رياضية تسمى الرفع النمطي إلى قوة (modular exponentiation)، وهي عملية العثور على باقٍ عندما يتم رفع عددٍ ما إلى قوة معينة، ومن ثم تقسيمه على عدد آخر.

هذه العملية هي الأكثر تكلفة من الناحية الحسابية في خوارزمية شور، ولكن جيدني وإكيرا وجدا طرقاً مختلفة لتحسينها، تقلل بشكل كبير من الموارد اللازمة لتشغيل الخوارزمية.

إنه عمل مثير للاهتمام ينبغي أن يكون له آثار هامة على أي شخص يقوم بتخزين المعلومات ليستخدمها في المستقبل. ولا شك في أن الحصول على حاسوب كمومي يعمل باستخدام 20 مليون كيوبت يبدو حلماً بعيد المنال اليوم، لكن السؤال الذي يجدر بالخبراء أن يطرحوه على أنفسهم هو ما إذا كان تصنيع مثل هذا الجهاز أمراً ممكناً خلال السنوات الخمس والعشرين التي يريدون الحفاظ خلالها على أمن معلوماتهم. فإن كان ظنهم كذلك، فهم في حاجة إذن إلى نموذج جديد من التشفير.

وفي الواقع، قام الخبراء الأمنيون بتطوير رموز للتشفير تخص مرحلة ما بعد الكم، التي سيتعذر -حتى على الحاسوب الكمومي- أن يفك تشفيرها. ولذلك من الممكن اليوم حماية البيانات من أي هجوم مستقبلي بواسطة الحواسيب الكمومية، لكن رموز التشفير هذه لم يتم استخدامها على أنها رموز معيارية بعد.

أما الأشخاص العاديون، فهناك خطر ضئيل بالنسبة لهم؛ حيث يستخدم معظم الناس خوارزمية تشفير بطول 2048 بت -أو شيء مشابه لذلك- للقيام بمهام مثل إرسال تفاصيل بطاقة الائتمان عبر الإنترنت. وإذا تم تسجيل هذه المعاملات اليوم، وتم فك تشفيرها في غضون 25 عاماً، فلن يتم فقدان الكثير منها.

ولكن الأمر بالنسبة للحكومات، يعني أن هناك الكثير على المحك. فالرسائل التي ترسلها اليوم -بين السفارات أو الجهات العسكرية على سبيل المثال- قد تبلغ أحجاماً كبيرة في غضون 20 عاماً، وبالتالي فهي تستحق إبقاءها سرية. وإذا كان إرسال مثل هذه الرسائل مستمراً باستخدام خوارزمية تشفير آر إس إيه بطول 2048 بت أو شيء مشابه لها، فيجدر بالمؤسسات أن تبدأ بالقلق على وجه السرعة.

مرجع: arxiv.org/abs/1905.09749:

كيفية تحليل أعداد آر إس إيه الصحيحة بطول 2048 بت خلال 8 ساعات باستخدام 20 مليون كيوبت مفعمة بالضجيج