في 1982، كشفت وكالة الاستخبارات المركزية الأميركية عن خطة للاتحاد السوفييتي لسرقة برنامج صناعي للتحكم بشبكته من خطوط أنابيب الغاز الطبيعي التي تتوسع بسرعة. واستجابة لهذا، قامت الوكالة بتعديل البرنامج باستخدام برمجيات خبيثة مصممة لتخريب خطوط الأنابيب، ومن ثم خدعت السوفييت حتى يقوموا بسرقته.

حققت هذه الخدعة نجاحاً كبيراً. فقد قام السوفييت بتنصيب البرنامج المعدل، وهو نظام تحكم صناعي يسمى سكادا SCADA، على خط أنابيب سيبيري. وبعد أن عمل بشكل طبيعي لبضعة أشهر، بدأ البرنامج الخبيث بإغلاق صمامات الأمان، ما تسبب بارتفاع الضغط ضمن الأنابيب بشكل يتجاوز ما يمكن أن تتحمله الوصلات ومواضع التلحيم. وفي المحصلة، انفجر خط الأنابيب، ما تسبب بحدوث "أضخم انفجار غير نووي وأضخم حريق يمكن رؤيته من الفضاء"، وفقاً للواشنطن بوست التي نشرت القصة في 2004.

هذه الحادثة دخلت التاريخ بوصفها أول مثال على هجوم بالبرمجيات الخبيثة على أنظمة التحكم الصناعي. كما فتحت المجال أمام حملة كاملة من الهجمات السيبرانية التي تسببت بتوقف نظام الهاتف في مركز التحكم بحركة المرور الجوية في المطار في وورسيتر، ماساتشوستس، 1997، وتعطيل أنظمة الأمان في محطة ديفيس بيسي النووية في 2003، وتدمير أجهزة الطرد المركزي في منشأة إيرانية سرية لتخصيب اليورانيوم في 2010، وغيرها من الحوادث.

أثارت بعض تلك الهجمات ضجة إعلامية كبيرة وزادت من الوعي حول مدى إمكانية تعرض أنظمة التحكم الصناعي للهجمات. ولهذا، يجب أن تكون أية شركة تستخدم برنامجاً للتحكم الصناعي على وعي كامل بالمخاطر، وتتخذ إجراءات الحماية اللازمة. ولكن هل هذا صحيح؟

اليوم، سنحصل على جواب تقريبي، وذلك بفضل مارسين ناوروكي وزملائه في الجامعة الحرة في برلين بألمانيا، والذين درسوا معدل إرسال أنظمة التحكم الصناعي للبيانات غير المحمية عبر الإنترنت. وتبين نتائجهم معلومات مفاجِئة حول قابلية هذه الأنظمة للإصابة.

تم تطوير أنظمة التحكم الصناعي في البداية، مثل سكادا ومودبوس، قبل انتشار الإنترنت على نطاق واسع. ولهذا كانت بسيطة التصميم ومخصصة للعمل في نظام مغلق غير متصل بالعالم الخارجي.

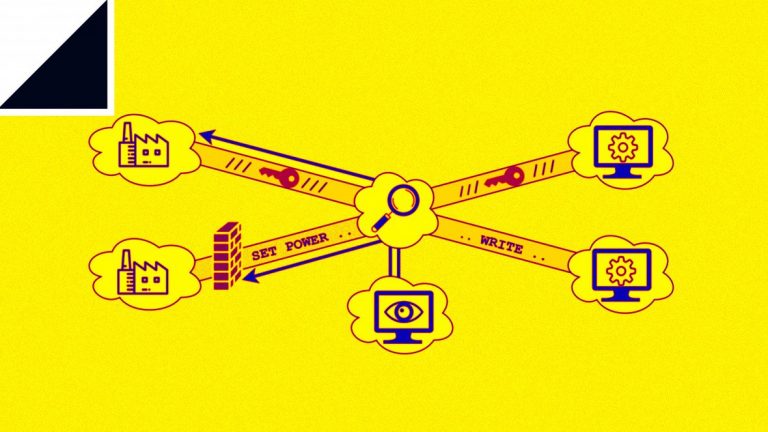

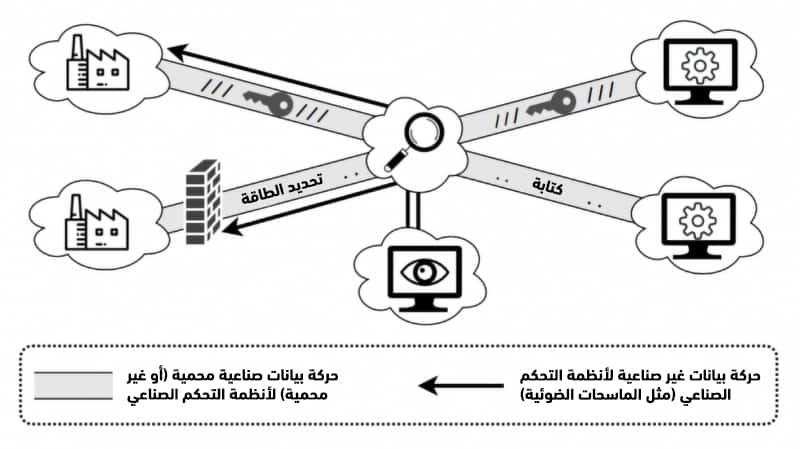

أصبح من الممكن لاحقاً وضع إشارات التحكم ضمن الرزم العادية لحركة البيانات على الإنترنت، بحيث يتم التحكم بالأنظمة الصناعية عن بعد. ولكن هذه الطريقة مفتوحة تماماً، ويمكن لأي شخص أن يقوم بمسح البيانات التي تتحرك عبر الإنترنت بحثاً عن هذه الرزم، واكتشاف وجهتها، وإرسال أوامره الخاصة للتحكم بالنظام.

وهكذا بالضبط حدثت الكثير من تلك الهجمات في البداية. حيث كان القراصنة يتصلون بأنظمة التحكم الصناعية باستخدام المودم الهاتفي، ويقومون إما بالسيطرة عليها أو تعطيلها. ولهذا، نشأت صناعة كاملة لحماية هذه الأنظمة. ونظراً للانتشار الكبير لهذه البرمجيات، فليس من السهل إعادة كتابتها. وبدلاً من هذا، تقوم المقاربة الأكثر انتشاراً على وضع الأوامر ضمن طبقة برمجية أخرى محمية باستخدام أساليب التشفير المعتادة، وكلمات المرور، وغير ذلك. وهو ما يمنع التسلل إلى أنظمة التحكم الصناعي والتنصت على الاتصالات عبر الإنترنت.

ولكن هل يستخدمها الجميع؟ للإجابة عن هذا السؤال، درس ناوروكي وزملاؤه قاعدتي بيانات لحركة البيانات على الإنترنت. وقد جمعوا الأولى في 2017 و2018 من نقطة تبادل البيانات على الإنترنت IXP. وهي النقطة التي يقوم عندها مزودو خدمة الإنترنت وشبكات توصيل المحتوى بتبادل البيانات. ولهذا تكون أغلب البيانات فيها من نفس البلد.

أما قاعدة البيانات الثانية فهي أرشيف من حركة البيانات الخام بين مزودي خدمة الإنترنت في الولايات المتحدة واليابان، والتي تم تخزينها للأغراض البحثية. وبالطبع، فإن هذه البيانات ليست محلية بل بين دولتين.

كانت المهمة الأولى لناوروكي وزملائه فلترة البيانات للبحث عن الرزم الموجهة إلى أنظمة التحكم الصناعي، وقد استخدموا لهذا نظام وايرشارك المعياري لتحليل الرزم، والذي يكشف الرزم غير المحمية.

ولكن كانت هناك خطوة فلترة هامة أخرى. ونظراً للتهديدات المختلفة التي تتعرض لها أنظمة التحكم الصناعي، بدأت عدة مشاريع بمراقبة حركة البيانات على الإنترنت، وتحديد وتصنيف حركة المرور الصناعية، واستجواب الجهات المستضيفة والمصادر عند الضرورة، ونصب الأهداف السهلة لاستدراج الجهات الخبيثة. ويؤدي هذا النشاط بحد ذاته إلى ظهور حركة بيانات كبيرة متعلقة بأنظمة التحكم الصناعي، ولهذا كان على ناوروكي وزملائه فلترة البيانات للتخلص من هذه الناحية أيضاً.

أما ما تبقى فقد كان مثيراً للاهتمام. فقد وجد الباحثون أكثر من 330,000 رزمة غير محمية متعلقة بأنظمة التحكم الصناعي. وفي حركة البيانات الدولية ما بين مزودي خدمة الإنترنت، كان هذا يمثل فقط 1.5% من مجمل حركة البيانات الصناعية. ولكن الوضع على المستوى المحلي كان أسوأ بكثير، فقد كانت نسبة 96% من حركة البيانات مؤلفة من أوامر صناعية غير محمية. يقول الباحثون: "إن وجود نسبة 96% من البيانات الصناعية غير المحمية في حركة البيانات لأنظمة التحكم الصناعي عند النقطة IXP أمر مثير للخوف".

أجرى الفريق تحليلات إضافية على البيانات غير المحمية باستخدام سجلات أنظمة تسجيل النطاق وبيانات هو إز whois (التي تحوي سجلات مستخدمي الإنترنت ومواردها). وتمكنوا من تحديد مجموعة من الشركات التي ترسل بيانات غير محمية، بما فيها شركة استشارية للطاقة الشمسية، وشركة بناء، وشركة تجارة ونقل. وهذه المنظمات معرضة إلى حد كبير للهجمات الخبيثة.

إنه عمل مثير للاهتمام يكشف عن مستويات مثيرة للقلق من حركة البيانات غير المحمية التي تعرض الأنظمة الصناعية للخطر.

مرجع: arxiv.org/abs/1901.04411: الكشف عن أنظمة التحكم الصناعي المعرضة للخطر من نواة الإنترنت.