في وقت متأخر من أحد أيام الأربعاء في شهر مارس من العام 2015، انطلق صوت الإنذار في مكاتب جيت هاب، وهي شركة برمجية في سان فرانسيسكو. كانت مكاتب الشركة تمثل الطراز الحيادي العملي الذي انتشر من وادي السيليكون إلى جميع أماكن العمل الحديثة: خشب مكشوف، مساحات مفتوحة، والكثير من الإضاءة الطبيعية. كان معظم من تبقى من الموظفين يستعدون للمغادرة. وفي الخارج، كانت الشمس في بداية مغيبها، وكان الجو صافياً ومنعشاً.

لم يكن صوت الإنذار بالأمر الغريب في جيت هاب. حيث تقول الشركة أنها تدير أكبر مخزن للمشاريع البرمجية في العالم، وكانت في ذلك الوقت قد جمعت 14 مليون مستخدم تقريباً، وتفتخر بالحفاظ على خدماتها والبقاء في حالة الاتصال بشكل دائم. المنتج الأساسي الذي تقدمه جيت هاب هو مجموعة من أدوات التحرير التي تسمح لعدد كبير من المبرمجين بالتعاون في كتابة البرمجيات، وتقوم بتتبع التغييرات مع إصلاح الأخطاء البرمجية. وفي أكتوبر 2018 أعلنت مايكروسوفت أنها ستستحوذ على جيت هاب مقابل 7.5 مليار دولار.

ولكن في 2015، كانت جيت هاب شركة صاعدة مستقلة، حصدت نجاحها من العمل على تسهيل بناء البرمجيات للكثيرين. أشار الإنذار الأول إلى مقدار كبير من حركة البيانات نحو عدة مشاريع مخزنة على جيت هاب. من المحتمل أن هذا لا يمثل مشكلة، فقد تكون إحدى الشركات قد أطلقت تحديثاً كبيراً، ولكن من المحتمل وجود شيء أسوأ. واعتماداً على تجمعات حركة البيانات، يمكن أن تنطلق المزيد من الإنذارات عندما يؤثر التدفق المفاجئ على الخدمة في كامل الموقع. وانطلقت الإنذارات فعلاً، مشيرة إلى تعرض جيت هاب إلى هجوم موزع للحرمان من الخدمات.

من أكثر الحالات التي يتعطل فيها موقع إلكتروني هي الزيادة الحادة في حركة البيانات، حيث تغرق المخدمات بالطلبات، ما يؤدي إلى انهيار نظامها أو بطئها إلى درجة مؤلمة. يحدث هذا في بعض الأحيان بسبب ازدياد شعبية الموقع فجأة وحسب. ولكن في حالات أخرى، كما في الهجوم الموزع للحرمان من الخدمات "DDoS"، فإن هذه الزيادة في حركة البيانات متعمدة ويتم التخطيط لها بشكل خبيث. وفي السنوات الأخيرة، أصبحت هذه الهجمات أكثر شيوعاً، فقد أخذ القراصنة يسيطرون على عدد كبير من الحواسيب بالفيروسات، وذلك بهدف إشراكها في هجوم موزع للحرمان من الخدمات.

كتب المطور الأساسي في جيت هاب جيسي نيولاند في مدونة بعد بدء الهجوم بيوم كامل تقريباً: "نحن حالياً نتعرض لأكبر هجوم موزع للحرمان من الخدمات في تاريخ جيت هاب". وعلى مدى الأيام الخمسة التالية، خلال 120 ساعة أمضاها المهندسون وهم يتصدون للهجوم، توقف موقع جيت هاب عن العمل تسع مرات. كان الهجوم أشبه بوحش الهيدرا الخرافي، الذي يجدد رؤوسه كلما قُطعت، وبنفس الطريقة، كلما اعتقد الفريق أنهم تمكنوا من التعامل مع الهجوم، كان يتكيف ويضاعف عمله. لم تطلق جيت هاب أي تعليق رسمي، ولكن أحد أعضاء الفريق تكلم معي بشكل سري، وقال: "من الواضح أنه شيء لم نر مثله من قبل".

في غرف الدردشة الداخلية الخاصة بالشركة، أدرك مهندسو جيت هاب أنهم سيتعاملون مع الهجوم "لبعض الوقت". ومع امتداد الساعات إلى أيام، أصبح الأمر أشبه بالمنافسة ما بين مهندسي جيت هاب والطرف الآخر. وفي خضم هذه المعركة التي خاضها المهندسون على مدى نوبات طويلة ومحمومة، لم يتسن للفريق وقت كافٍ لتخمين هوية المهاجمين. ومع انتشار الشائعات على الإنترنت، اكتفت الشركة بهذا التعليق: "نعتقد أن هدف هذا الهجوم إقناعنا بإزالة مجموعة محددة من المحتوى". على بعد حوالي 20 دقيقة بالسيارة، في الناحية الأخرى من خليج سان فرانسيسكو، اعتقد نيكولاس ويفر أنه تمكن من تحديد هوية المذنب: الصين.

يعمل ويفر كخبير في حماية الشبكات في المؤسسة العالمية لعلوم الحاسوب، وهو مركز بحثي في بيركلي، كاليفورنيا. وقد تمكن بالتعاون مع باحثين آخرين من تحديد أهداف الهجوم، وهي اثنان من المشاريع الموجودة على جيت هاب والمتصلة بموقع GreatFie.org، وهي منظمة في الصين لمحاربة الرقابة. كان المشروعان يهدفان إلى تمكين المستخدمين في الصين من زيارة موقع جيت فاير والنسخة الصينية من صحيفة نيويورك تايمز، وهما موقعان محظوران في الصين. أطلقت إدارة الفضاء السيبراني الصينية على جيت فاير اسم "المنظمة الأجنبية المضادة للصين"، ولطالما كانت جيت فاير هدفاً للهجمات الموزعة للحرمان من الخدمات ومحاولات الاختراق، ولهذا قررت نقل بعض من خدماتها إلى جيت هاب، حيث كانت نظرياً بعيدة عن الأذى.

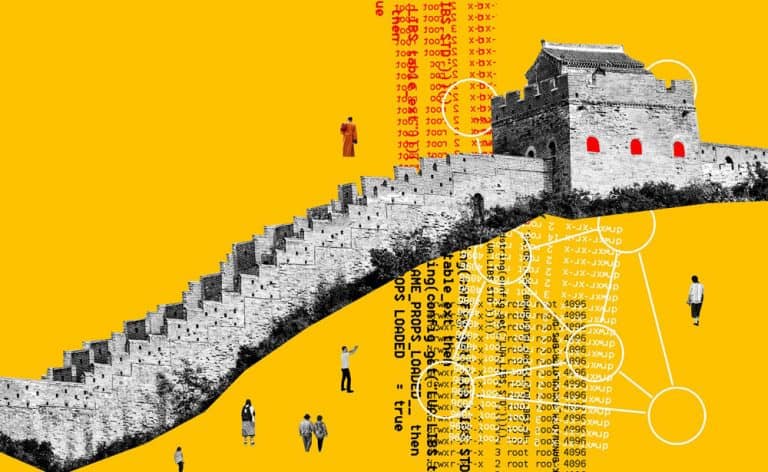

لم تكتفِ الصين بحظر البيانات التي تحاول الدخول إليها وحسب، بل كانت تتحكم بتدفق البيانات الخارجة منها أيضاً.

عندما تفحّص ويفر الهجوم، اكتشف شيئاً جديداً ومثيراً للقلق. وفي بحث اشترك في تأليفه مع باحثين في سيتيزن لاب، وهي مجموعة من الناشطين والباحثين في جامعة تورونتو، وصف ويفر السلاح السيبراني الصيني الجديد الذي أطلق عليه اسم "المدفع العظيم". كان "السور الناري العظيم"، وهو مجموعة معقدة من التكنولوجيات المتداخلة التي تعمل على مراقبة محتوى الإنترنت الذي يتدفق إلى الصين من الخارج، معروفاً على نطاق واسع. وقد اكتشف ويفر وباحثون سيتيزن لاب أن الصين لم تكتفِ بحظر البيانات التي تحاول الدخول إليها وحسب، بل كانت تتحكم بتدفق البيانات الخارجة منها أيضاً.

مهما كانت هوية مستخدم المدفع العظيم، فقد استخدمه بشكل انتقائي لإدخال برنامج خبيث بلغة جافا سكريبت ضمن استعلامات البحث والإعلانات على محرك البحث الصيني الشهير بايدو. قام البرنامج بعد ذلك بتوجيه كميات هائلة من البيانات نحو أهداف المدفع. وبإرسال عدد من الطلبات إلى المخدمات التي كان المدفع العظيم يوجه حركة البيانات منها، تمكن الباحثون من تحليل سلوكه والتوصل إلى معلومات حول آلياته الداخلية. يمكن استخدام المدفع أيضاً لهجمات أخرى بالبرمجيات الخبيثة إضافة إلى هجمات الحرمان من الخدمات. كان هذا المدفع أداة جديدة فعالة، كما كتب ويفر وزملاؤه: "يُعتبر استخدام المدفع العظيم نقلة كبيرة في التكتيكات، وهو ذو تأثير واضح للغاية".

استمر الهجوم لعدة أيام متواصلة. ويقول باحثو سيتيزن لاب أنهم تمكنوا من ملاحظة تأثيراته لمدة أسبوعين بعد انطلاق الإنذار لأول مرة. وبعد ذلك، عانى باحثو جيت هاب الأمرّين حتى يفهموا الهجوم ويتوصلوا إلى خطة لمواجهة الحوادث المشابهة لاحقاً، وقد ساد الارتباك في أوساط الأمن السيبراني على الإنترنت. لم قامت الصين بإطلاق هجوم واسع النطاق بهذه الطريقة العلنية والفظة؟ قال لي ويفر: "كان أسلوبهم مفرطاً إلى درجة غريبة، فقد تابعوا الهجوم لفترة طويلة بعد أن تمكنا من تعطيل مفاعيله".

كان هذا الهجوم بمثابة رسالة تحذيرية من مهندسي السور الناري العظيم، والذين استكملوا السيطرة على الإنترنت في وطنهم، وبدأوا بالتركيز على أهداف أخرى ما وراء البحار، ولن يتسامحوا مع أية تحديات تواجه نظامهم للسيطرة والرقابة، مهما كان مصدرها.

شكّل الهجوم على جيت هاب استعراضاً علنياً نادراً للقوة الهجومية السيبرانية لحكومة الصين، والتي عادة ما تفضل استخدام قدراتها من خلف الكواليس. وقد تم اكتشاف هذه القدرات بالصدفة في يناير 2009.

في سقيفة مبنى قرميدي قديم في وسط حرم جامعة تورونتو، شمال مركز المدينة، كان نارت فيلينوف يحدق في شاشة حاسوبه مذهولاً. كان فيلينوف طالب دراسات عليا في الجامعة، وباحثاً في سيتيزن لاب. وقد كان يقوم بتعقب مجموعة عالية المستوى متخصصة في التجسس السيبراني، وكانت هذه المجموعة تتسلل إلى الحواسيب وحسابات البريد الإلكتروني والمخدمات حول العالم للتجسس على مستخدميها ومحتوياتها. قام المهاجمون بصياغة ما يسمى برسائل تصيد المعلومات بشكل متقن حتى تبدو وكأنها صادرة عن أصدقاء ومعارف المستهدفين، وذلك لإقناعهم بتحميل برمجيات خبيثة على أجهزتهم وفتح المجال لمراقبتهم من دون علمهم. كانت الحملة عالية المستوى، ولكن منظميها ارتكبوا على ما يبدو غلطة حمقاء.

التقط فيلينوف هاتفه واتصل بروب ديبيرت، مشرفه ومؤسس سيتيزن لاب. وكما يستذكر ديبيرت في كتابه " Black Code: Inside the Battle for Cyberspace "، فقد اكتشف فيلينوف مخدم سيطرة وتحكم لبرنامج خبيث (أي يمكن استخدامه للتحكم بالأجهزة المصابة بهذا البرنامج) انتشر في الإنترنت على نطاق واسع. "لقد دخلت"، همس فيلينوف على الهاتف.

بدأت تحقيقاتهم منذ عدة أشهر في دارامسالا، وهي مدينة هندية هرب إليها الدالاي لاما في 1959، وتعتبر حالياً مركز مجتمع التيبيت في المنفى. وقد كان جريج والتون، وهو باحث ميداني في سيتيزن لاب، يزور المنطقة لسنوات. وفي نهاية التسعينيات وبداية القرن الجديد، ساعد والتون على توسيع العمل الذي أنجزه رائدان من التيبيت في مجال الإنترنت، وهما دان هايج وثوبت سامدوب، والذين ساعدا على وصل دارامسالا بالشبكة العالمية عندما كانت باقي مناطق الهند شبه معزولة عن العالم الرقمي. قام والتون ببناء مواقع إلكترونية لعدة منظمات غير حكومية ومؤسسات حكومية، كما أجرى دورات في استخدام الحواسيب، وساعد الناس على إنشاء حسابات بالبريد الإلكتروني. وعند التفكير بتلك الفترة، أدرك أنهم كانوا مشغولين بفوائد الإنترنت، وقدرتها على وصل وتوحيد شتات شعب التيبيت، ولم يفكروا بالأضرار المحتملة. وعلى الرغم من صعوبة تلك الفترة وتخلف التكنولوجيا، انتشرت الإنترنت بسرعة في دارامسالا، ولم يفكر أحد بمسائل الحماية.

كانت هذه التحذيرات الجديدة أكثر فعالية، وأكثر إخافة أيضاً، لأنها كانت تُرسَل إلى القادة الأجانب قبل أن يتم الإعلان عن هذه الخطط.

أصبحت مضار الانتشار المبكر للإنترنت لدى شعب التيبيت واضحة بسرعة. فقد كانت الصين ترسل رسائل غاضبة إلى القادة الأجانب أثناء محاولتهم تنظيم اجتماعات مع الدالاي لاما، حتى قبل الإعلان عن هذه الأحداث. ولطالما اعترضت الحكومة الصينية على أية علاقة مع "الانفصاليين"، ولكن كما قال لي التيبيتيون، كانت هذه التحذيرات الجديدة أكثر فعالية، وأكثر إخافة أيضاً، لأنها كانت تُرسل إلى القادة الأجانب قبل أن يتم الإعلان عن هذه الخطط. لقد أرادت الحكومة الصينية أن تقول للجميع أنها كانت تستمع.

كان أفراد شتات شعب التيبيت الذين يعبرون إلى مناطق تحت سيطرة الحكومة الصينية يتعرضون للاعتقال على الحدود والاستجواب. وعند إنكارهم لأي علاقة بالسياسة، كان يتم عرض رسائلهم بالبريد الإلكتروني عليهم كدليل معاكس. وعلى سبيل المثال، كانت امرأة تعمل في دارامسالا في برنامج تواصل تلقى تمويلاً من منظمة فويس أوف أميركا المدعومة من الحكومة الأميركية، وعند محاولتها الدخول إلى التيبيت من نيبال، أوقفتها الشرطة الصينية، وعرضت عليها نسخاً مطبوعة من مراسلاتها الخاصة مع أشخاص ضمن المنطقة الواقعة تحت سيطرة الصين في التيبيت. كما تلقت امرأة أخرى، وهي أكاديمية أميركية تعيش في بكين، دعوة "لتناول الشاي" مع مسؤولين أمنيين، وهو أمر شبه اعتيادي بالنسبة لأي شخص يتعامل مع مسائل حساسة في الصين. وعندما طلبوا منها عنوان بريدها الإلكتروني، أعطتهم عنواناً احتياطياً لم تكن تستخدمه كثيراً لأي شيء آخر، وبعد يومين، حاول أحدهم اختراق ذلك العنوان.

في دارامسالا، بدأت الحواسيب تتعطل واحداً تلو الآخر، إثر تعرضها لبرامج خبيثة مصممة للتخريب، لا للتجسس.

من الواضح أن التيبيتيين كانوا مستهدفين. وكانت جميع الدلائل تشير إلى الصين، ولكن مصدر العملية لم يكن واضحاً. هل كان الاستهداف صادراً عن المؤسسة الأمنية، أم الجيش، أم من يسمون "القراصنة الوطنيين"؟ أم عن تركيبة ما من الجهات الثلاثة؟

بالتعاون مع خبراء الحماية التيبيتيين، بدأ والتون بجمع عينات من الرسائل الإلكترونية المصابة والبرامج الخبيثة. وكان أحد هؤلاء الخبراء المحليين لوبسانج جياتسو سيثر. ولد سيثر في دارامسالا في 1982، وكان واحداً من جيل المنفيين الذين لم يعيشوا في التيبيت على الإطلاق. درس سيثر علوم الحاسوب في الهند والمملكة المتحدة، وكان قد قرر تقريباً أن يهجر دارامسالا عندما التقى والتون في أواخر العقد الماضي، وعلم منه باستهداف التيبيتيين. عاد مع والتون إلى الهيمالايا، وبدأ الاثنان العمل مع مكتب الدالاي لاما، وأية جهات أخرى مستهدفة وضوحاً، وذلك للتصدي لمحاولات الاختراق والهجمات السيبرانية.

في البداية، كانت الهجمات بسيطة نوعاً ما. فقد كانت رسائل البريد الإلكتروني المكتوبة بلغة إنجليزية ركيكة تشجع المستخدمين على تشغيل ملفات تنفيذية مرفقة، ولم تكن لتثير الكثير من القلق بشكل منفرد. ولكن بعدما جمع والتون وسيثر وغيرهما المزيد والمزيد من العينات، بدأوا بإدراك الحجم الفعلي للحملة. لقد كان مجتمع التيبيت بأكمله مستهدفاً، على الرغم من أن أغلب أفراده لم يكونوا ليثيروا اهتمام قراصنة المعلومات، كما قال لي سيثر.

حتى الأفراد الذين لا علاقة مباشرة لهم بهدف رئيسي قد يكونون مفيدين للقراصنة. وعلى غرار عمل الشرطة التي تحقق في قضية عصابة ما، يمكن للقراصنة أن ينتقلوا من شخص إلى شخص أهم، معتمدين على الحسابات المخترقة للوصول إلى الهدف النهائي ومعارفه، معتمدين على هجمات تصيد معلومات ذات مصداقية عالية.

كان المهاجمون يراقبون مدى نجاح عمليتهم عن كثب. وعندما تم إطلاق حملة تثقيفية واسعة لتشجيع التيبيتيين على الامتناع عن فتح الملفات المرفقة والاعتماد بدلاً من ذلك على الخدمات السحابية – مثل جوجل درايف – لمشاركة الملفات، بدأت برامج خبيثة جديدة بالظهور بسرعة. وكانت موجهة بالتحديد ضد الخدمات التي اقترحتها هذه الحملات التثقيفية.

قبل اكتشاف فيلينوف لمخدم السيطرة والتحكم، كان الفريق قادراً فقط على تتبع أهداف حملة البرامج الخبيثة، لا المهاجمين أنفسهم. ولكن أصبح بإمكان فيلينوف أن يرى بالضبط ما كان المهاجمون يفعلونه على الحواسيب التي اخترقوها. كان السلاح الأساسي في ترسانة المهاجمين برنامجاً خبيثاً واحداً، تم تطويره من قبل المبرمجين الصينيين ونُقل لاحقاً إلى الإنجليزية، وكان يسمى "Gh0st Remote Administration Tool" أي أداة الإدارة البعيدة الشبحية، أو اختصاراً "Gh0st Rat" أي الجرذ الشبح.

خلال التحقيقات التي أجريت في دارامسالا، تمكن فريق سيتيزن لاب من معرفة أن البرنامج الخبيث الذي كان يستهدف التيبيتيين كان يتواصل مع مخدمات في هاينان، وهي جزيرة صينية جنوبية. وقد شمل الاختراق ضباطاً في الجيش، ومشرّعين، وصحافيين، ومئات من الآخرين في دارامسالا، وعبر الهند، وفي أماكن أخرى من آسيا، وكانت نشاطاتهم جميعاً تحت مراقبة القراصنة. وقد أورد الفريق في تقريره: "يمكن أن نقول، وبشكل شبه مؤكد، أن القراصنة كانوا يزيلون الوثائق بدون معرفة المستهدفين، ويقومون بتسجيل نقرات لوحة المفاتيح، وتشغيل كاميرات الويب بشكل خفي، وتفعيل أجهزة التقاط الصوت خلسة". لم يتمكن سيتيزن لاب من تحديد الجهة التي تقف خلف هذا الاختراق بدقة، ولكن التقرير استنتج أن "هذه المجموعة من الأهداف القيمة تم استهدافها من قبل الحكومة الصينية لأغراض عسكرية واستراتيجية - استخباراتية".

توصل التقرير إلى هذا الاستنتاج لأن جزيرة هاينان كانت مقراً لمنشأة لينجشوي الاستخباراتية للإشارات، وقسم من الدائرة التقنية الثالثة لجيش التحرير الشعبي، وهي المكافئ الصيني لوكالة الأمن القومي الأميركية. وقد كانت جوست نيت، وهو الاسم الذي أطلقه فريق سيتيزن لاب على عملية الاختراق، من أولى الإشارات على قدرات الاختراق المزعومة لجيش التحرير الشعبي. وخلال السنوات اللاحقة، اتهم مكتب التحقيقات الفدرالي عدة مسؤولين عسكريين هامين باستهداف شركات ومؤسسات أميركية، لأغراض التجسس الصناعي والعسكري. كما ألقي اللوم أيضاً على جيش التحرير الشعبي في عملية اختراق مكتب إدارة الموظفين، وهو وكالة فدرالية كبيرة للموارد البشرية، ما أدى إلى تسريب المعلومات الشخصية لما يصل إلى 18 مليوناً من الموظفين الفدراليين الحاليين والسابقين والمحتملين.

تم الإعلان رسمياً عن اختراق مكتب إدارة الموظفين في يونيو 2015. وبعد بضعة أشهر، استضاف الرئيس باراك أوباما القائد الصيني شي جينبينغ في البيت الأبيض، حيث وقع الاثنان اتفاقية ثنائية تنص على أنه "لن يقوم أي من البلدين بتنفيذ أو دعم أية عملية سرقة سيبرانية للملكية الفكرية، بما في ذلك أسرار الشركات أو غيرها من المعلومات السرية". كانت هذه الاتفاقية نصراً كبيراً لأوباما مع اقتراب نهاية فترته الرئاسية الثانية، وكانت الإشارات الأولية مبشرة، ولكن التدقيق اللازم تأثر إلى حد كبير بانتخابات الرئاسة الأميركية في 2016 وما تبعها من جدل حاد حول الاختراق الروسي المزعوم للحزب الديمقراطي. ومع انتقال تركيز المخاوف حول اختراق قراصنة المعلومات للمؤسسات الأميركية من بكين إلى موسكو، تناقص الاهتمام بدور الحكومة الصينية في الهجمات اللاحقة.

في هذه الأثناء، يواصل القراصنة استهداف مجتمع التيبيت في المنفى، ويواصل شتات التيبيت التصدي لهم. وفي غرف الصفوف وقاعات الاجتماعات في دارامسالا، يعقد سيثر وغيره من خبراء الحماية ورشات عمل حول تشفير رسائل البريد الإلكتروني، وتطبيقات التراسل الآمنة، وغيرها من الوسائل لاستخدام الإنترنت بأمان. وعادة ما يستجيب الأشخاص الذين يعمل سيثر معهم للتهديد السيبراني المتواصل بإحدى طريقتين: الازدواجية أو الرعب المبالغ فيه، وهو يشعر بالانزعاج إزاء كلا الأسلوبين. حيث أن البعض يصرون على أنه "ليس لديهم ما يخفونه"، ولكن إذا تم اختراق حساباتهم، فقد يؤثر هذا على من لديهم الكثير مما يريدون إخفاءه عن الحكومة الصينية. ويشعر آخرون بالرعب من فكرة مراقبة الجواسيس الصينيين لهم لدرجة أنهم لا يستطيعون القيام بأي عمل، وهو نفس تأثير الشلل الذي كان يأمل مشرفو الرقابة بتحقيقه. وقد أخبرني سيثر: "نحاول قدر الإمكان الموازنة ما بين الحماية والتخفيف من الرعب لدى الناس، وهو أمر صعب في بعض الأحيان".

ظن الكثيرون أن الإنترنت ستجلب الديمقراطية إلى الصين، ولكنها بدلاً من ذلك عززت قدرات الحكومة على المراقبة والسيطرة إلى درجة تتجاوز أحلام ماو زيدونج.

كانت شركة جيت هاب والتيبيتيون من أمثال لوبسانج سيثر من أوائل الضحايا في الجبهة الجديدة ضمن حرب الصين على الإنترنت، والتي أطلقها جيل جديد من مسؤولي الرقابة المصممين على ملاحقة أعداء البلاد في كل مكان، وباستخدام أية وسائل ضرورية.

في ديسمبر، تحدثت بعض التقارير عن عملية اختراق لسلسلة الفنادق العالمية ماريوت من قبل أطراف صينية في 2014، وقد أعلن عن هذا الاختراق بعد حوالي أربع سنوات من حدوثه. ومن المرجح أنه حدث الكثير من الهجمات الأخرى التي لم يُعلن عنها بعد، حيث أن الشركات تحاول إخفاء المشاكل حتى لا تتأثر العلاقات مع الصين.

تحملت فنادق ماريوت تبعات حملة رقابة صينية أخرى. ففي يناير 2018، تم حظر موقع ماريوت في الصين، واضطرت الشركة إلى نشر اعتذار مهين، وذلك بعد أن صنفت التيبيت وهونج كونج كبلدان مستقلة ضمن إحدى الاستمارات. وبعد نجاح المسؤولين الصينيين في فرض شروطهم على ماريوت، تشجعوا لملاحقة شركات الطيران وغيرها بسبب مسائل مثل "التعريف الخاطئ" لتايوان.

ظن الكثيرون أن الإنترنت ستجلب الديمقراطية إلى الصين، ولكنها بدلاً من ذلك عززت قدرات الحكومة على المراقبة والسيطرة إلى درجة تتجاوز أحلام ماو زيدونج. والآن، بدأ مشرفو الرقابة بتوجيه أنظارهم نحو بقية العالم.