ما هي لغات البرمجة المطلوبة في سوق العمل السعودية وكيف تتعلمها؟

مثل العديد من البلدان، يوجد في المملكة العربية السعودية قطاع تكنولوجيا ضخم وسريع النمو، نتيجة لذلك، ازداد الطلب على مطوري…

شوكت قنبر كاتب متخصص في مجال العلوم والتكنولوجيا.

مثل العديد من البلدان، يوجد في المملكة العربية السعودية قطاع تكنولوجيا ضخم وسريع النمو، نتيجة لذلك، ازداد الطلب على مطوري…

في عام 1893، قام توماس إديسون ببناء استوديو بلاك ماريا في ولاية نيو جيرسي الأميركية، لقد كان من أوائل استوديوهات…

ليدار (Lidar) هي اختصار لعبارة (Light detection and ranging)، والتي تعني "اكتشاف الضوء وتحديد المدى"، وهي تقنية تستخدم ضوء الليزر…

البرمجيات كخدمة (Software as a service) المعروفة اختصاراً بـ (SaaS) هي خدمة يتم فيها استضافة برنامج من قبل شركة وإتاحته…

منذ الستينيات، أصبحنا نرى ألواح الطاقة الشمسية في أماكن مختلفة، مثل أسطح المنازل والصحارى. وخلال العقد الماضي، ظهر نوع جديد…

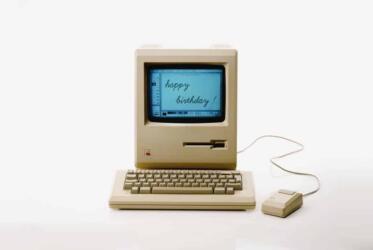

أحدث حاسوب ماكنتوش (Macintosh) الأول المعروف باسم ماكنتوش 128 ك (Macintosh 128k)، الذي أطلقته شركة أبل الأميركية عام 1984، ثورة…

يوم الأربعاء 11 يناير/ كانون الثاني 2023، توقف نظام نوتام (NOTAM) الذي تستخدمه إدارة الطيران الفيدرالية الأميركية لإرسال تنبيهات الأمان…

أصبحت أدوات تحويل النص إلى صورة بالذكاء الاصطناعي شائعة جداً لأنها تتيح للمستخدمين إنشاء صور دون الحاجة إلى أي خبرة…

انتشرت على مواقع التواصل الاجتماعي مقاطع فيديو تحذر من جهاز جديد يطلق عليه اسم فليبر زيرو (Flipper Zero)، يدعي البعض…

المحتوى محمي