يمثل التاريخ 22 يوليو، 1999، يوماً مشؤوماً في تاريخ الحوسبة، ففي ذلك اليوم تعرض حاسوب في جامعة مينيسوتا، وبشكل مفاجئ، إلى هجوم من شبكة مكونة من 114 حاسوباً آخر مصابة ببرنامج نصي خبيث اسمه Trin00.

أدى هذا الرماز البرمجي بالحواسيب المصابة إلى إرسال فائض من رزم البيانات إلى الجامعة، مما تسبب في زيادة الضغط على الحاسوب ومنعه من التعامل مع الطلبات الحقيقية، وبهذه الطريقة، تعطل حاسوب الجامعة إثر الهجوم لمدة يومين.

كان هذا أول هجوم موزَّع للحرمان من الخدمة (DDoS)، وقد انتشر هذا الأسلوب بسرعة. ففي الأشهر اللاحقة، انضمت عدة مواقع ويب إلى قائمة الضحايا، بما فيها مواقع ياهو وأمازون وسي إن إن، فقد تعرض كل منها إلى سيل من رزم البيانات التي منعته من قبول حركة المرور الحقيقية. وفي كل حالة، كانت رزم البيانات الخبيثة صادرة عن شبكة من الحواسيب المصابة.

ومنذ ذلك الحين أصبحت هذه الهجمات شائعة، كما أن الأطراف الخبيثة تحقق مرابح كبيرة بابتزاز أموال الحماية من المواقع التي تهدد بمهاجمتها، بل إنها تقوم حتى ببيع خدماتها على شبكة الإنترنت المظلمة. حيث إن هجوماً من هذا النوع لفترة 24 ساعة يمكن أن يُكلف مقداراً زهيداً بقيمة 400 دولار، غير أن التكلفة بالنسبة للضحية قد تكون ضخمة من حيث الدخل المهدور والضرر للسمعة. وقد أدى هذا بدوره إلى ظهور سوق للدفاعات السيبرانية ضد هذا النوع من الهجمات، وقد وصلت قيمة هذه السوق في 2018 إلى قيمة مذهلة تساوي 2 مليار دولار. ويثير كل هذا سؤالاً هاماً: هل يمكن أن نفعل المزيد للتصدي لهذه الهجمات؟

اليوم، وبعد 20 سنة من الهجوم الأول، قام إريك أوستيرويل من جامعة جورج ميسون في فرجينيا مع مجموعة من زملائه بدراسة طبيعة الهجوم الموزع للحرمان من الخدمة، وكيفية تطوره، وما إذا كانت هناك مشكلة أساسية في هيكلية الشبكة يمكن معالجتها لجعلها أكثر أماناً في وجه هذا النوع من الهجمات. ويقول الباحثون إن الإجابات أبعد ما يمكن عن البساطة: "لقد أصبحت الإنترنت تعجُّ بالبوتات الرخيصة والمعرضة للاختراق، مما يمثل بيئة خصبة للأطراف الخبيثة، ويتسبب في المزيد من الضرر لمشغلي خدمات الإنترنت".

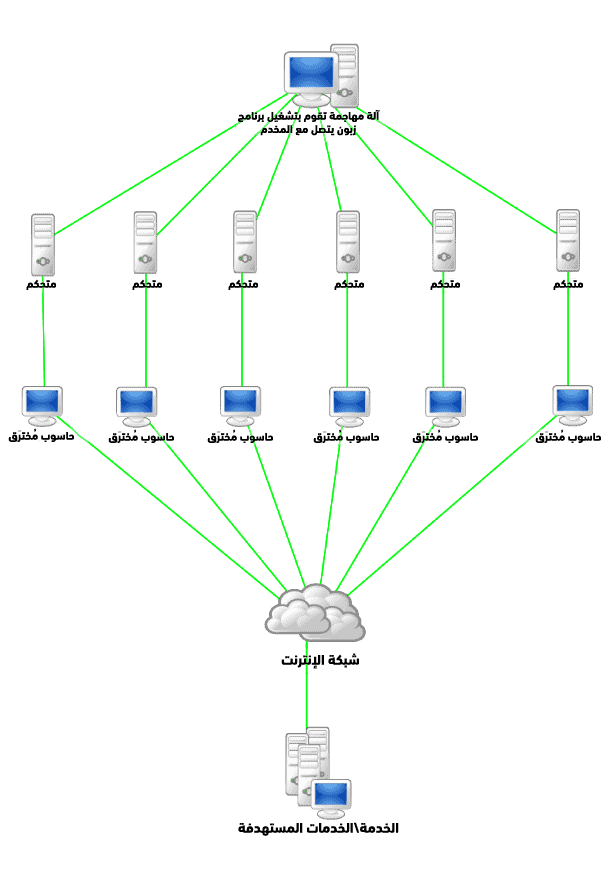

ولنبدأ ببعض المعلومات الأولية، حيث يقع الهجوم الموزع للحرمان من الخدمة على مراحل. ففي المرحلة الأولى، يقوم متسلل خبيث بإصابة حاسوب ببرنامج مصمم للانتشار عبر الشبكة، ويُعرف هذا الحاسوب الأول باسم "السيد"، لأنه قادر على التحكم في جميع الحواسيب المتصلة به والتي ستصاب بالبرنامج. أما الحواسيب المصابة الأخرى، التي تقوم بتنفيذ الهجوم الفعلي، فهي معروفة باسم "العفاريت".

عادة ما تكون ضحايا هذه المرحلة الأولى من الحواسيب في شبكات الجامعات، لأنها متصلة بمجموعة كبيرة من الأجهزة الأخرى.

ويبدأ الهجوم عندما يقوم الحاسوب السيد بإرسال أمر يتضمن عنوان الهدف إلى العفاريت، وتبدأ العفاريت بعد ذلك بإرسال أعداد كبيرة من رزم البيانات إلى هذا العنوان، وذلك بهدف زيادة الضغط على الهدف بحركة المرور طيلة فترة الهجوم. وتتضمن أضخم الهجمات حالياً إرسال رزم البيانات الخبيثة بمعدل يصل إلى عدة تيرابت في الثانية.

وفي أغلب الأحيان، يبذل المهاجمون جهوداً كبيرة لإخفاء موقعهم وهويتهم. وعلى سبيل المثال، غالباً ما تستخدم العفاريت طريقة تسمى تغيير عنوان IP لإخفاء عناوينها على الإنترنت. كما يمكن أن يكون تتبع الحاسوب السيد أمراً صعباً لأن إطلاق الهجوم لا يتطلب منه سوى إرسال أمر واحد، ويمكن أن يختار المهاجم استخدام عفاريت متواجدة فقط في بلدان لا يمكن الوصول إليها بسهولة، حتى لو كان في مكان آخر.

وقد يكون التصدي لهذه الهجمات أمراً صعباً لأنه يتطلب تنسيق الجهود بين عدة أطراف. الخط الدفاعي الأول هو منع تشكيل شبكة العفاريت في المقام الأول، مما يتطلب من مديري الأنظمة تحديث البرمجيات التي يستخدمونها وتعديلها بانتظام، وتشجيع عادات الحماية الجيدة بين مستخدمي الشبكة، مثل تغيير كلمات السر بانتظام واستخدام الجدران النارية الشخصية وغير ذلك.

ويمكن لمزودي خدمة الإنترنت تقديم بعض الحماية أيضاً، حيث إن دورهم يتمحور حول توجيه رزم البيانات من أحد أجزاء الشبكة إلى جزء آخر وفق العنوان الموجود في رأس كل رزمة، وغالباً ما يتم هذا دون اهتمام يذكر بمصدر الرزمة. ولكن يمكن تغيير هذا الأمر، حيث إن الرأس لا يحتوي فقط على عنوان الهدف بل أيضاً عنوان المصدر، ولهذا يمكن من الناحية النظرية على الأقل لمزود الخدمة أن يتفحص عنوان المصدر ويمنع مرور الرزم التي تحتوي على مصادر تم تغيير عنوانها بشكل واضح.

ولكن هذه الطريقة تتطلب الكثير من العمليات الحاسوبية وتستغرق وقتاً طويلاً، وبما أن مزودي الخدمة ليسوا بالضرورة أهدافاً لهذه الهجمات، فليس لديهم حافز يُذكر لاتخاذ هذه الإجراءات الوقائية.

أخيراً، يمكن للهدف نفسه اتباع بعض الخطوات للتخفيف من آثار الهجوم، وإحدى الخطوات الواضحة هي فلترة الرزم الخبيثة عند وصولها، ويمكن تحقيق هذا إذا كان من السهل تمييز الرزم، وإذا كانت الموارد الحاسوبية كافية للتكيف مع الحجم الهائل لحركة المرور الناتجة عن الهجوم.

ولكن هذه الموارد مكلفة، ويجب تحديثها باستمرار للتعرف على أحدث التهديدات، كما أنها تبقى دون استخدام أغلب الوقت، ولا تعمل إلا عند وقوع الهجوم، وحتى في ذلك الحين، قد تعجز عن التكيف مع الهجمات الضخمة، ولهذا فإنه من النادر الاعتماد على إجراءات كهذه.

ويمكن اللجوء إلى خيار آخر، وهو تصدير المشكلة بأكملها إلى خدمة سحابية مجهزة بشكل أفضل للتعامل مع هذه التهديدات، مما يركز مشاكل التخفيف من آثار الهجوم في "مراكز تنظيف حركة المرور"، التي يتكيف أغلبها بشكل جيد مع هذه المسائل. ولكن حتى هذه الخدمات قد تواجه صعوبة مع الهجمات الضخمة.

وهذا يثير التساؤلات حول إمكانية فعل المزيد، ويسأل أوستيرويل وزملاؤه: "كيف يمكن تحسين البنية التحتية للشبكة للتعامل مع الأساسيات التي تسمح بتنفيذ هذا الهجوم؟" ويقولون إن الذكرى العشرين لأول هجوم تمثل فرصة جيدة لدراسة المشكلة بمزيد من التفصيل: "نعتقد أننا في حاجة إلى دراسة الأسس التي تسمح بإطلاق هذه الهجمات واستشرائها".

ومن الأمور الهامة التي يجب ملاحظتها حول هذه الهجمات هو انعدام التناظر بين الهجوم والدفاع، حيث يتم إطلاق الهجوم عادة من العديد من العفاريت المنتشرة حول العالم، غير أن الدفاع يحدث في أغلب الأحيان في موقع واحد، أي العقدة المعرضة للهجوم. مما يثير سؤالاً هاماً حول ما إذا كان من الممكن أو الضروري تعديل الشبكات بحيث تتضمن نوعاً من الدفاعات الموزعة ضد هذه الهجمات. وعلى سبيل المثال، قد يكون من المفيد أن نسهِّل على مزود الخدمة فلترة رزم البيانات المزيفة.

ويمكن أيضاً جعل رزم البيانات قابلة للتتبع أثناء حركتها عبر الإنترنت، حيث يقوم مزود الخدمة بوضع علامة على عينة من رزم البيانات –واحدة بين كل عشرين ألف مثلاً- أثناء توجيهها بحيث يمكن إعادة تجميع مسارها لاحقاً، مما سيسمح للضحية والجهات المختصة بتتبع مصدر الهجوم حتى بعد انتهائه.

ويمكن لهذه الفكرة وغيرها أن تجعل من الإنترنت مكاناً أكثر أماناً، ولكنها تتطلب التوافق والإرادة. ويعتقد أوستيرويل وزملاؤه أن الوقت قد حان للعمل: "إنه نداء إلى الجميع، ويمثل الباحثون أملنا الأفضل والأكثر قدرة على تلبية النداء".

مرجع: arxiv.org/abs/1904.02739:

20 سنة من الهجمات الموزعة للحرمان من الخدمة: نداء للعمل