أحدثت البيتكوين ضجة كبيرة على مستوى العالم، حيث أن العملات المشفرة اللامركزية تشكل منصة مدفوعات آمنة يمكن لأي شخص أن يستخدمها، وهي غير معرضة للتدخلات الحكومية، وتعمل عن طريق شبكة مفتوحة يتم التعامل فيها وفق بروتوكول الند-للند.

تُعتبر هذه الاستقلالية أحد أسباب شعبية البيتكوين، ما أدى إلى ارتفاع قيمتها بشكل حاد في فترة من الفترات، ففي بداية 2017، كانت البيتكوين الواحدة تساوي حوالي 1,000 دولار. وبحلول نوفمبر من نفس العام، ارتفعت قيمتها إلى حوالي 7,000 دولار، وقد وصلت القيمة الكلية لسوق العملات الرقمية إلى حوالي 150 مليار دولار.

من أهم ميزات البيتكوين هي الحماية، حيث تتمتع بميزتي حماية تمنع سرقتها أو نسخها، وتعتمد كلتا الميزتين على بروتوكولات تشفير يصعب كسرها، أي أنها تستخدم توابع رياضية، مثل التحليل إلى العوامل الأولية، والتي يمكن حسابها بسهولة باتجاه واحد، ولكن يصعب حسابها في الاتجاه الآخر، على الأقل بالنسبة للحاسوب التقليدي.

ولكن هناك مشكلة تلوح في الأفق، وهي الحواسيب الكمومية التي تستطيع حل هذه المعضلات بسهولة، وقد بدأ الباحثون بتطوير أولى نماذج هذه الحواسيب.

تثير هذه الحواسيب سؤالاً ملحاً: إلى أية درجة تستطيع إجراءات حماية البيتكوين أن تقف في وجه الهجمات التي يمكن أن تشنها الحواسيب الكمومية لاحقاً؟

يمكن أن نجد الإجابة عن هذا السؤال في عمل ديفيش أجاروال وبعض من زملائه في جامعة سنغافورة الوطنية، فقد قاموا بدراسة الخطر الذي تمثله الحواسيب الكمومية على البيتكوين، ويقولون أن هذا الخطر حقيقي ووشيك.

لنبدأ ببعض المعلومات الأساسية. حيث يتم تخزين تعاملات البيتكوين في سجل موزع يجمع كل الصفقات التي أجريت خلال فترة زمنية محددة، تبلغ عادة حوالي عشر دقائق. تحتوي هذه المجموعة -والتي تسمى بالكتلة أو البلوك- أيضاً على قيمة تجزئة تشفيرية (يمكن أن تتغير بشكل كبير لدى أدنى تغير في البيانات الأصلية) للكتلة السابقة، والتي تحتوي بدورها على قيمة تجزئة تشفيرية للكتلة التي قبلها، وهكذا دواليك، ومن هنا أتى مصطلح البلوك تشين، أي سلسلة الكتل.

(تابع التجزئة هو تابع رياضي يحول مجموعة من البيانات بأي طول إلى مجموعة ذات طول محدد).تحوي الكتلة الجديدة أيضاً على رقم خاص ذي ميزة محددة. فعندما يُطبق تابع التجزئة على هذا الرقم، أي عندما يُجمع هذا الرقم بشكل رياضي مع باقي محتويات الكتلة، يجب أن تكون النتيجة أقل من قيمة محددة مسبقاً.

يمكن التأكد من هذا بسهولة بوجود الرقم الخاص ومحتويات الكتلة، أي يمكن لأي شخص أن يتحقق من سلامة الكتلة. ولكن توليد الرقم الخاص يتطلب الكثير من الوقت، وذلك لأن الطريقة الوحيدة لذلك هي طريقة القوة العمياء، أي تجربة الأرقام واحداً تلو الآخر حتى يتم إيجاد الرقم الخاص.

تسمى عملية إيجاد الرقم الخاص بالتنقيب، وتُكافأ بالبيتكوين، ويتطلب التنقيب استطاعة حاسوبية كبيرة لدرجة أنه يتم تقسيم هذه المهمة بين الكثير من الحواسيب التي تتشارك قيمة الجائزة.

بعد ذلك، تُضاف الكتلة إلى السجل الموزع، وما أن تتم المصادقة عليها، تصبح جزءاً من البلوك تشين، ويبدأ المنقبون بالعمل على الكتلة التالية.

بين الحين والآخر، تعثر مجموعتا تنقيب على رقمين خاصين مختلفين وتعلنان كتلتين مختلفتين. وينص بروتوكول البيتكوين في هذه الحالة على اعتماد الكتلة التي تم بذل جهد أكبر عليها، ونبذ الكتلة الأخرى.

توجد نقطة ضعف في هذه العملية. فإذا تحكمت مجموعة من المنقبين بأكثر من 50% من استطاعة الحوسبة على الشبكة، فسوف تتمكن على الدوام من تنقيب الكتل بشكل أسرع من باقي الشبكة، أي أنها ستسيطر عملياً على السجل.

إذا كانت هذه المجموعة خبيثة الأهداف، فسوف تستطيع إنفاق البيتكوين مرتين بإلغاء التعاملات بحيث لا تضاف إلى البلوك تشين، وذلك بدون علم النسبة الباقية من المنقبين، كونهم لا يستطيعون الإشراف على عملية التنقيب.

تمثل هذه المسألة فرصة بالنسبة لأي مالك لحاسوب كمومي يقوم بتشغيله في تنقيب البيتكوين. فإذا تمكنت قدرة الحاسوب أن تتجاوز عتبة نسبة 50% من استطاعة الشبكة، فسوف يستطيع مالك هذا الحاسوب أن يفعل ما يشاء.

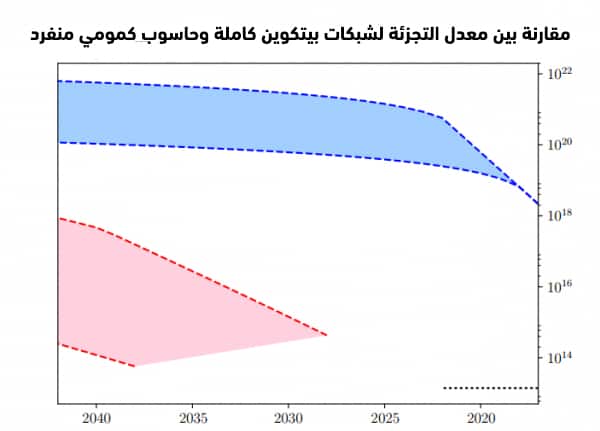

ولهذا، قام أجاروال وزملاؤه تحديداً بدراسة احتمال أن يصبح حاسوب كمومي بهذه القوة على الشبكة. وأخذوا بعين الاعتبار السرعات المتوقعة للحواسيب الكمومية في السنوات العشر التالية لتاريخ الدراسة، وقارنوها مع الاستطاعة المتوقعة للعتاد التقليدي.

كان استنتاجهم بمثابة مصدر راحة لمنقبي البيتكوين في جميع أنحاء العالم. حيث يقول أجاروال وزملاؤه أن أغلب عمليات التنقيب تتم باستخدام دارات تكاملية محددة التطبيقات (ASICs) مصنوعة من قبل شركات مثل إنفيديا. ومن المرجح أن يحافظ هذا العتاد الصلب على تفوقه على الحواسيب الكمومية من ناحية السرعة خلال فترة الدراسة. كما يقولون: "لقد وجدنا أن عمليات برهان العمل المستخدمة من قبل بيتكوين مقاومة نسبياً للزيادات الكبيرة في السرعة من قبل الحواسيب الكمومية في السنوات العشر المقبلة، ويعود ذلك بشكل أساسي إلى أن الدارات التكاملية محددة التطبيقات سريعة للغاية مقارنة بالسرعات المتوقعة للحواسيب الكمومية في المدى القريب".

ولكن هناك تهديد مختلف وأكثر إثارة للقلق. حيث تتمتع بيتكوين بميزة تشفيرية أخرى لضمان إنفاقها فقط من قبل مالكها، وهي مبنية على نفس المبادئ الرياضية المستخدمة في أساليب التشفير ذات المفتاح العام.

تقوم الفكرة على أن المالك يقوم بتوليد رقمين: مفتاح خاص سري ومفتاح عام يتم نشره. يمكن توليد المفتاح العام بسهولة من المفتاح الخاص، ولكن العكس ليس صحيحاً. ويمكن استخدام توقيع لتأكيد وجود المفتاح الخاص لدى المستخدم بدون الكشف عنه، وذلك باستخدام طريقة توقيع المنحني الإهليلجي. وبهذه الطريقة، يمكن للمتلقي أن يتأكد من وجود المفتاح الخاص لدى المستخدم، وبالتالي تأكيد أحقيته بإنفاق البيتكوين.

الطريقة الوحيدة لخداع هذا النظام هي حساب المفتاح الخاص باستخدام المفتاح العام، وهي عملية صعبة للغاية بالنسبة للحواسيب التقليدية. ولكن يمكن تنفيذها بسهولة بوجود حاسوب كمومي.

هكذا تمثل الحواسيب الكمومية خطراً كبيراً على البيتكوين، كما يقول أجاروال وزملاؤه: "إن طريقة توقيع المنحني الإهليلجي المستخدمة في بيتكوين أكثر عرضة للخطر، ويمكن أن تُكسر تماماً باستخدام حاسوب كمومي في 2027".

وبالفعل، تمثل الحواسيب الكمومية خطراً مماثلاً على جميع أنظمة التشفير التي تستخدم تكنولوجيا مشابهة، ويتضمن هذا الكثير من أشكال التشفير الشائعة.

هناك أنظمة مفتاح عام مقاومة لهجوم الحواسيب الكمومية. ولهذا يمكن أن نتخيل إمكانية تعديل بروتوكولات بيتكوين لجعل النظام أكثر أماناً، ولكن لا توجد خطط لفعل هذا حالياً.

لطالما كانت بيتكوين مصدر جدل، ولطالما تحملت الكثير من المصاعب فيما يخص أمنها. ولكن هذا لا يضمن أنها ستتكيف بشكل جيد مع المستقبل، حيث أن الضغوط لإحداث التغييرات المطلوبة ستزداد مع بدء ظهور أولى الحواسيب الكمومية القوية.

مرجع: arxiv.org/abs/1710.10377: الهجمات الكمومية على بيتكوين، وكيف يمكن أن نتصدى لها.